SIRPAC INFORMATIQUE se concentre sur la sécurité avec l’intégration, la mise en œuvre et le support technique de services en relations avec la protection des données et EURO DATA PROTECTION , qui est un service du même groupe, le Groupe Sirpac, est lui dédié à l’audit et la mise en place du Règlement général sur la protection des données (RGPD) pour que l’entreprise soit en conformité avec cette règlementation.

ID3000 son associé dans Groupe Sirpac gère les aspects d’infogérance des systèmes d’informations. Pour rappel, l’infogérance est la délégation, l’externalisation de la gestion partielle ou totale des systèmes informatiques également appelés systèmes d’informations d’une entreprise.

Un des point forts d’ID3000 concerne l’engagement sur un délai de réalisation avec une date pour la disponibilité opérationnelle de la solution dans le système d’information du client, incluant les tests et les formations des collaborateurs de l’entreprise.

Exemples de secteurs dans lesquels nous intervenons

Pour de plus amples informations sur l’un des services proposés ci-dessous, merci de compléter ce formulaire en sélectionnant le service qui retient votre attention.

Bases de données : Protection.

Chiffrement : Protection des données.

Le chiffrement fait partie intégrante d’une hygiène numérique en informatique fortement conseiller.

Le Chiffrement est un procédé de cryptographie, il permet de rendre incompréhensible comme ci-dessous, un document sauf si on possède la clé de (dé)chiffrement, c’est un procédé qu’on utilise pour les accès conditionnels.

Le chiffrement est le rempart indispensable pour garantir la confidentialité des données.

Le chiffrement des données est destiné a assurer la sécurité des informations de l’entreprise en autorisant l’accès aux seules personnes accréditées et de l’interdire a toutes les autres.

Une étude de situation permet d’évaluer le besoins et le système approprié a mettre en place.

Gestionnaire de cookies.

Un gestionnaire de cookies est un logiciel installé sur le site web de votre entreprise et destiné à obtenir le consentement, l’autorisation des visiteurs AVANT que le site web visité n’ait le droit d’y déposer des cookies, exception faite évidemment des cookies dit « essentiels », c’est à dire en relation avec le bon fonctionnement du site web visité.

Il s’agit là d’une obligation légale.

Un cookie est un programme informatique qui va enregistrer des informations sur le comportement et les centres d’intérêts des visiteurs d’un site web et transmettre celles-ci à l’éditeur du gestionnaire de cookies. De nombreux éditeurs gestionnaires de cookies installent plusieurs centaines de cookies permettant aux bénéficiaires finals de dresser un profil des visiteurs.

L’obtention par le site web de cette autorisation de déposer des cookies sur l’ordinateur du visiteur est indispensable dans le cadre du Règlement sur la protection des données (RGPD).

La présentation, la transparence de l’information sur les cookies que l’entreprise responsable du site web – au travers de l’éditeur du gestionnaire de cookies – souhaite installer est fondamentale.

Si le visiteur démontre que l’organisation, la formulation et/ou l’ergonomie des informations fournies manquent de clarté, sont ambiguës, contradictoires, incohérentes, partiales ou incomplètes, une action juridique pourra être intentée contre l’entreprise éditrice du site web utilisant le gestionnaire de cookies. Et ce nonobstant une action contre l’éditeur du gestionnaire de cookies en responsabilité commune. Sans compter que l’entreprise devra également subir la « publicité » qui lui sera faite à ce sujet sur les réseaux sociaux, qui y feront immanquablement référence.

Les visiteurs comme les clients du site web de l’entreprise doivent pouvoir faire confiance à celle-ci concernant l’utilisation des informations récoltées au travers des cookies et décider en toute connaissance de cause.

Le choix de l’éditeur gestionnaire de cookies est de la responsabilité du chef d’entreprise, ainsi que de celle de son responsable de traitements.

Le gestionnaire de cookies doit clairement indiquer aux visiteurs les cookies qui vont être déposés et avec quelle finalité (ce qu’il adviendra des informations récoltées, et, le cas échéant, à qui et dans quelles conditions elles pourraient être communiquées). Le visiteur doit avoir la possibilité de refuser individuellement tel ou tel cookie.

Chaque cookie déposé doit indiquer ou mettre un lien avec sa charte de confidentialité ainsi que l’adresse de son site web.

L’installation d’un gestionnaire de cookies est-il obligatoire ?

En principe non, mais comme dans les faits la grande majorité des sites web d’entreprises et d’autres organismes telles les associations utilisent a minima des cookies pour des raisons de sécurité et de bon fonctionnement des sites en question, la réponse s’avère être « oui ». Mais il s’agit simplement dans ce cas d’informer le visiteur de leurs existences et finalités, ce qui, en guise d’alternative, peut être fait dans la section « Chartre de la protection des données » de l’organisme. Attention cependant, dans cette éventualité, à réaliser les mises à jour dans le cadre de l’évolution de l’entreprise et des divers organismes.

Mails : Sauvegarde et archivage.

Messagerie : Sécurisation par chiffrement.

Messagerie : Sécurisation contre le spearphishing et le phishing.

Rappelons tout d’abord que la messagerie est un outil utilisé par l’ensemble des collaborateurs de l’entreprise et qu’elle est, de ce fait, la porte d’entrée principale dans le système d’informations de l’entreprise pour des cyberattaques visant à bloquer ce système d’informations. Et ce dans le but d’obtenir le paiement d’une rançon en contrepartie de « l’engagement » que l’entreprise récupèrera ses données…

Différence entre spearphishing et phishing ?

Le spearphishing (hameçonnage ciblé en français) est une variante du phishing (hameçonnage en français), qui se distingue par des techniques d’ingénierie sociale, l‘ingénierie sociale regroupe des techniques utilisées par les cybercriminels pour inciter des utilisateurs peu méfiants à leur envoyer leurs données confidentielles, infectant ainsi leurs ordinateurs avec des programmes malveillants ou ouvrant des liens vers des sites infectés, et ciblant des personnes dont le profil a été établi dans un but précis.

Le spearphishing peut être une attaque très ciblée ne visant même qu’une seule personne dont le profil a été établi et pouvant être considérée comme le « maillon faible » dans une entreprise.

Pour la mettre en œuvre, les hackers prétendent vous connaître, d’où les techniques d’ingénierie sociale. Cette attaque est extrêmement personnelle.

Le phishing, lui, implique une distribution massive de mails, une sorte de « lancer de filet » gigantesque.

Les campagnes de phishing ne visent pas une personne en particulier, mais des milliers de destinataires.

Mots de passe: Généralités.

Authentification par mot de passe : les mesures de sécurité élémentaires

Le mot de passe reste le moyen d’authentification le plus répandu, mais les compromissions de bases entières de mots de passe se multiplient.

Basée sur la gestion d’un secret, l’authentification par identifiant et mot de passe est un moyen simple et peu coûteux à déployer pour contrôler un accès.

Toutefois, cette méthode d’authentification présente un niveau de sécurité faible.

Ces dernières années, de nombreuses attaques informatiques ont entraîné la compromission de bases de données entières de comptes et des mots de passe associés.

Ces fuites de données ont notamment contribué à enrichir les connaissances des attaquants en matière de mots de passe.

Les risques de compromission des comptes associés à cette méthode d’authentification se sont fortement accrus et imposent une vigilance particulière.

Les risques liés à la gestion des mots de passe sont multiples et reposent notamment sur :

- la simplicité du mot de passe ;

- l’écoute sur le réseau afin de collecter les mots de passe transmis ;

- la conservation en clair du mot de passe ;

- la faiblesse des modalités de renouvellement du mot de passe en cas d’oubli (cas des questions « secrètes »).

Les principaux risques identifiés au cours du cycle de vie d’un mot de passe

Il n’existe pas de définition universelle d’un bon mot de passe, mais sa complexité et sa longueur permettent de diminuer le risque de réussite d’une attaque informatique qui consisterait à tester successivement de nombreux mots de passe (attaque dite en force brute).

On considère que la longueur du mot de passe suffit pour résister aux attaques courantes à partir de 12 caractères.

Lorsque la taille du mot de passe diminue, des mesures compensatoires doivent être prévues.

Mots de passe: Gestionnaire de mot de passe.

Vous utilisez plusieurs dizaines de comptes en ligne, mais votre mémoire vous fait défaut lorsqu’il s’agit de gérer un mot de passe par compte ?

Un outil permet de faciliter et de sécuriser le stockage et la gestion de vos mots de passe : le gestionnaire de mots de passe.

Evitez l’indigestion de mots de passe

Un bon gestionnaire de mots de passe est un logiciel qui stocke tous vos mots de passe et les protège en les chiffrant. Il vous évite de retenir des dizaines de mots de passe ou de les noter en clair dans un fichier texte ou un post-IT.

Ne retenez qu’un seul mot de passe solide !

La saisie du mot de passe maitre ouvre le « coffre-fort » contenant tous vos mots de passe. Il devra être solide, c’est-à-dire comporter au moins 12 caractères dont des chiffres et des caractères spéciaux. Pour concevoir un mot de passe solide et facile à retenir, vous pouvez utiliser notre générateur de mots de passe.

Générez des mots de passe en béton

En plus de stocker vos mots de passe, certains gestionnaires vous proposent d’en générer des nouveaux. Vous n’avez plus à réfléchir pour savoir si le mot de passe que vous concevez est suffisamment solide, le logiciel le fait selon vos propres critères.

Utilisez le gestionnaire sur tous vos terminaux !

La plupart des gestionnaires proposent une version mobile à emporter sur votre smartphone, votre tablette ou votre ordinateur portable. Renseignez-vous sur le site de l’éditeur !

Ouvrez vos comptes en un clic

Certains gestionnaires (comme Keepass) sont des logiciels installés sur votre ordinateur. Pour vous connecter à vos comptes en ligne, ouvrez le gestionnaire en entrant votre mot de passe maître, puis copiez-collez votre identifiant et mot de passe dans le champ de connexion.

D’autres gestionnaires sont directement intégrés ou intégrables à votre navigateur et hébergent vos mots de passe dans le cloud ou sur votre disque dur. Certains remplissent automatiquement les champs « identifiant » et « mot de passe » de vos comptes en ligne en vous demandant simplement, une fois par session, votre mot de passe maitre pour ouvrir votre base.

Un outil incontournable en entreprise …

En tant que salarié vous disposez de nombreux accès à des applications métiers ?

Le gestionnaire vous permet de mieux sécuriser vos accès.

Vous gérez un site internet/extranet et/ou une multitude de comptes sociaux ?

Utilisez-le pour réduire les risques de perte de mots de passe ou de piratage de vos comptes.

Vous êtes en charge des systèmes d’information de votre entreprise ?

Faites-en la promotion en interne et évitez à vos salariés de stocker leurs mots de passe en clair.

Enfin, le recours à un gestionnaire de mots de passe est vivement conseillé si votre métier vous amène à manipuler des données sensibles / confidentielles.

Que valent les gestionnaires d’accès proposés par votre navigateur ou votre système d’exploitation ?

Certains gestionnaires d’accès ou trousseau de mot de passe sont des produits directement intégrés à votre navigateur ou au système d’exploitation que vous utilisez. Le niveau de sécurité qu’ils procurent varie de l’un à l’autre, il n’est donc pas possible de faire de règle générale.

Par contre, les données sont stockées localement donc, par défaut, si vous perdez votre ordinateur ou si une personne prend le contrôle de votre session, celle-ci aura accès à l’ensemble de vos mots de passe.

Il est donc indispensable de privilégier l’utilisation de gestionnaires permettant de créer un « mot de passe maître » qui déverrouillera votre trousseau.

Pour choisir votre gestionnaire de mots de passe, posez-vous les bonnes questions !

- Répond-il à vos besoins et aux risques auxquels vous êtes exposés ?

- Est-ce que l’accès à votre base de mots de passe est contrôlé par un mot de passe maître (ou mieux) ?

- Est-ce un logiciel libre dont le code source peut être audité par n’importe quel spécialiste ?

- Votre base de mot de passe sera-t-elle hébergée en ligne ou uniquement sur votre poste / votre cloud ?

- Quel est votre budget ?

- Devez-vous recourir à un outil entièrement gratuit, gratuit mais peut être avec des fonctionnalités limitées ou alors payant ?

Réseaux sociaux : Facebook sécurisation.

Facebook, dans l’univers des réseaux sociaux, ressort comme étant LA principale ou tout du moins l’une des principales causes de pertes, vols, fuites de données pour les entreprises.

Nous paramétrons le compte, ou lorsque le compte existe déjà, vérifions son paramétrage. Nous conseillons également l’entreprise avant toute modification sur le compte.

Sauvegarde des données.

Sirpac Informatique et ID3000 cumulent plus de 30 années d’expérience et de connaissances en matière de sauvegarde des données.

Aujourd’hui, la place des données informatiques dans nos sociétés est déterminante et prépondérante. C’est à ce titre que l’entreprise doit à la fois en assurer la sauvegarde et la disponibilité avec un service de restauration performant et adapté.

Notre service IDBACKUP vous assure une continuité et une reprise d’activité en cas de sinistre (cyberattaque, dégât des eaux, incendie…) dans les meilleurs délais.

Nous vous proposons un essai de 3 mois, sans frais, simple et efficace.

LE FONCTIONNEMENT

SAUVEGARDE EN LIGNE

Sauvegarde automatisée chiffrée sur un espace hébergé, à l’extérieur de votre entreprise, de toutes vos données (fichiers, mails, systèmes, bases de données, logiciels).

SAUVEGARDE SUR SITE

Sauvegarde automatisée chiffrée de toutes les données de votre entreprise sur un dispositif de stockage dédié.

RESTAURATIONS A DISTANCE DE TOUTE OU PARTIE DE VOS DONNEES

Des données effacées accidentellement.

Des dossiers et fichiers individuels.

Nous pouvons également vous faire parvenir vos données sur un support physique.

REPRISE D’ACTIVITÉ

Restauration de l’ensemble de votre système suite à un sinistre total (système d’exploitation, applications, services, paramètres, données).

LES CARACTÉRISTIQUES TECHNIQUES

LE LOGICIEL

• Compatible Windows, Linux, Unix, Vmware

• Sauvegarde de tous les fichiers et bases de données, mêmes ouverts

• Sauvegarde incrémentielle par bloc

• Chiffrement des données

LES SERVEURS DISTANTS

Nos serveurs sont hébergés dans deux datacenters français afin de redonder le stockage de vos données chiffrées.

LE SUPPORT TECHNIQUE

Notre équipe dédiée est à votre service pour vous accompagner dans l’installation, le paramétrage, et l’utilisation de notre solution. Elle s’occupe également du suivi de vos sauvegardes grâce à nos outils de monitoring.

Le support technique est accessible par téléphone ou par mail, il est illimité et gratuit.

Sécurisation site Web sous WordPress.

Le site web est, dans la très grande majorité des cas, LA porte d’entrée en termes de communication, d’information et de gestion des ventes des produits et services aux entreprises.

Il existe de nombreux moyens de mettre en place un site web, mais dans notre cas nous nous limiterons à l’outil WordPress.

Sa souplesse de création et de modifications en fait un produit très attractif, essentiellement pour les TPE et PME.

Toutefois cela n’empêche pas le site de subir en permanence des attaques automatisées dites cyberattaques venant de toutes parts et lancées avec différentes techniques.

Pour ces raisons, nous proposons d’organiser la sécurité de votre site web, avec différents outils qui contribueront à bloquer ces cyberattaques.

ATTENTION NOUS NE REALISONS PAS DE SITE WEB

Nous proposons l’intégration, la mise en place, le suivi par télémaintenance d’une large gamme allant d’outils gratuits à des systèmes plus sophistiqués et payants, et ce en fonction du contexte, de l’activité de l’entreprise et des besoins de sécurité plus avancée qui peuvent en découler.

Afin de réaliser un audit rapide sans engagement sur la question de la sécurité de votre site web, merci de nous contacter au travers du formulaire pour nous assurer du contexte et faire ainsi une proposition adaptée.

A titre d’information, notre premier niveau d’intervention est 250 € HT pour l’intégration d’un socle d’outils que nous considérons comme minima pour la sécurité (présentation et sélection des différentes solutions, installation et paramétrage en télémaintenance sur le site) pour assurer une « hygiène numérique en informatique » indispensable.

Signature électronique.

Pourquoi intégrer la signature électronique dans l’entreprise ?

La signature électronique dope l’efficacité

Imprimer, signer, numériser, envoyer, puis répéter. Ce sont les étapes traditionnelles de la signature des documents, que chaque signataire doit réitérer de son côté. La signature électronique suit le même principe, mais fonctionne selon une version simplifiée de ce processus, en réduisant les étapes telles que l’impression, la numérisation ou l’expédition. Un nombre restreint d’étapes implique que nous avons moins d’occasions de faire l’expérience des lois de Murphy au travail. En outre, moins d’erreurs et un délai d’exécution plus rapide permettent de réduire le niveau de frustration de toutes les parties concernées – partenaires commerciaux, collègues, fournisseurs, etc…-. La signature électronique augmente le niveau d’efficacité et de satisfaction de toutes les parties.

La signature électronique est légalement valide

Le règlement eIDAS (identification électronique et services de confiance) de l’Union européenne a harmonisé le marché des services de confiance et d’identification électronique en introduisant des normes et des mécanismes d’authentification permettant de rendre juridiquement contraignants dans les États membres les documents et contrats signés électroniquement. Grâce au règlement eIDAS, tous les types de signature électronique sont admis en tant que preuve en cas de litige commercial, aucun juge ne pouvant rejeter un document électronique en tant que preuve au seul motif qu’il est signé électroniquement. Cependant, les signatures électroniques varient donc de par leur effet juridique. Nous décrirons en détail les différents types de signature électronique et leur valeur juridique associée dans l’une de nos prochaines rubriques.

La signature électronique est hautement sécurisée

Outre la légalité, la sécurité est un autre point sensible qui soulève des inquiétudes, mais peu de gens pourraient imaginer que la signature électronique est en réalité plus sûre que la signature papier. Cette déclaration audacieuse repose sur deux arguments. Premièrement, la signature électronique est basée sur une technologie de chiffrement appelée signature de hachage qui garantit une sécurité et une confidentialité totales. Le second tient au fait que le papier présente de nombreux défauts : il peut être facilement détruit, égaré, falsifié ou laissé sans surveillance. Ces situations posent des risques de sécurité élevés avec des implications juridiques que nous ne rencontrons pas en utilisant la signature électronique. En outre, la signature électronique enregistre avec des détails précis l’identité, le consentement, la date et l’heure de chaque signature, offrant ainsi aux utilisateurs un niveau de sécurité supplémentaire en cas de litige.

La signature électronique est pratique et facile à utiliser

De nos jours, il est devenu évident que de nombreuses activités sont réalisées à distance, dans différentes parties du monde ou même dans le confort de votre salon. Les organisations recherchent des solutions numériques qui transcendent les obstacles liés à la distance et permettent des connexions rapides entre différentes parties prenantes. L’un des grands avantages de la signature électronique réside dans le fait que la présence physique n’est plus nécessaire pour obtenir ou accorder une approbation. Tout le monde peut signer électroniquement de n’importe où dans le monde, sur n’importe quel appareil en quelques clics, à condition d’être connecté à Internet et de posséder une identité électronique.

Les niveaux de signature électronique et leur valeur juridique associée

S’agissant de la signature électronique dans l’UE, la référence clé tant pour les prestataires que les utilisateurs est le règlement nº 910/2014, appelé Identification électronique et services de confiance pour les transactions électroniques (eIDAS).

Selon le règlement eIDAS, il existe trois niveaux de signature électronique, chacun étant associé à différents valeurs juridiques, que nous décrirons plus en détail ci-dessous :

1. Signature électronique simple

Comme son nom l’indique, la signature électronique simple a un très faible niveau de complexité, ce qui la généralise et facilite son adoption. Nous l’avons tous utilisée à un moment donné, peut-être même sans le savoir. Un pied de page de courrier électronique, une image numérisée de la signature manuscrite envoyée par courrier électronique, la case à cocher utilisée pour accepter les Conditions générales d’un site Internet lors de la connexion au compte, les empreintes digitales utilisées pour approuver une transaction en ligne ne sont que quelques exemples de ce qu’une signature électronique simple peut s’avérer être.

La signature électronique simple présente un faible niveau de sécurité et de garantie. Elle ne peut pas garantir que la personne qui signe le document est bien celle qu’elle prétend être et ne fournit pas de détails sur la signature (comme l’heure, la date, etc.). Elle ne peut pas garantir que la personne qui signe le document est bien celle qu’elle prétend être. Elle ne fournit pas non plus de détails sur la signature (comme l’heure, la date, etc.). Par exemple, en cochant la case « Accepter les conditions générales » d’une transaction en ligne, le prestataire reçoit votre consentement, mais il ne sait pas avec certitude et ne peut pas prouver que vous êtes celui qui a réellement accepté les conditions (et non quelqu’un d’autre qui a eu accès à votre ordinateur).

Sans surprise, cette forme de signature électronique ne jouit pas d’un haut niveau de fiabilité en cas de litige. Le juge ne peut pas l’écarter comme preuve simplement parce qu’il s’agit d’une forme simple, mais vous pouvez être tenu de l’appuyer avec d’autres preuves.

2. Signature électronique avancée

La signature électronique avancée est plus sûre et fiable que la signature simple puisqu’elle doit répondre aux exigences eIDAS spécifiques définies à l’article 26.

a. elle est liée au signataire de manière univoque ;

b. elle permet d’identifier le signataire ;

c. elle a été créée à l’aide de données de création de signature électronique que le signataire peut, avec un niveau de confiance élevé, utiliser sous son seul contrôle ; et

d. elle est liée aux données associées à cette signature de telle sorte que toute modification ultérieure des données soit détectable.

Cela signifie que la signature électronique avancée est en mesure de garantir que le signataire est bien celui qu’il dit être. En outre, ce type de signature électronique est créé à l’aide d’un dispositif placé entre les seules mains du signataire, ajoutant un niveau de sécurité supplémentaire. Le système détecte également si les données ont été falsifiées après la signature, auquel cas la signature électronique est invalidée.

Les documents signés avec une signature électronique avancée sont également équitablement protégés étant donné que les prestataires utilisent une technologie de chiffrement pour protéger les données. Enfin, la signature électronique avancée bénéficie d’un niveau de confiance supérieur à celui de la signature simple. En cas de litige, il appartient au demandeur de démontrer sa validité.

3. Signature électronique qualifiée

La signature électronique qualifiée est le type le plus strict et le plus complexe de toutes les signatures et le seul à posséder l’équivalent légal de la signature manuscrite, ce qui rend les contrats 100 % scellés et juridiquement contraignants dans tous les États membres de l’UE.

Techniquement parlant, il s’agit d’une signature électronique avancée, c’est-à-dire qu’elle répond aux exigences a, b, c, d de l signature électronique avancée, mais qu’en sus elle est créée à partir de l’utilisation d’un dispositif de création de signature électronique qualifié et repose sur un certificat qualifié de signature électronique. Ces deux fonctionnalités supplémentaires garantissent que la signature électronique qualifiée est unique, confidentielle et sécurisée. De plus, le certificat qualifié ne peut être délivré que par un prestataire de services de confiance qualifié, une entité régulièrement auditée et contrôlée pour s’assurer qu’il fournit le plus haut niveau de sécurité. En cas de litige, cela pèse autant qu’une signature manuscrite. Sa validité est présumée et le principe de la charge de la preuve inversée est appliqué, ce qui signifie que si le signataire en conteste la validité, il est alors tenu de démontrer que la signature électronique est invalide.

Après avoir passé en revue ces explications, vous pourriez être tenté d’opter pour la forme de la signature électronique avancée, car elle peut sembler être le meilleur compromis.

En fait, tous les formulaires de signature électronique peuvent être utilisés pour signer électroniquement tous les types de documents. Certains documents peuvent éventuellement être signés avec un niveau de signature avancée, pour d’autres, il est obligatoire d’utiliser une signature électronique qualifiée et certains ne requièrent qu’une signature électronique simple, complétée par exemple par un service d’horodatage.

Valeur probante.

Exemple des questions auxquelles la valeur probante répond :

- Ce document est-il un faux ?

- Ces données ont-elles été modifiées ?

- Cette comptabilité est-elle en conformité avec les pièces originelles ?

On parle de valeur probante pour donner une valeur légale pour divers types de documents papier ou numérique. Par exemple un courrier reçu par la poste et que l’on détruit après l’avoir scanner et conserver dans un format PDF n’a pas de valeur probante et n’est considérer que comme étant une copie. Pour donner a cette copie une valeur probante un processus technique doit être mise en place dans l’entreprise ou utiliser en mode SasS auprès d’un prestataire externe. Idem pour un courrier reçu en pièce jointe dans un mail au format Word ou PDF il devra lui aussi être traiter dans un processus défini pour lui donner une valeur probante.

L’objectif de l’archivage à valeur probante est d’assurer la pérennité de l’information, et sa restitution ultérieure, à des fins de justifications ou de contrôles.

Dans ce cadre, l’archivage à valeur probante doit garantir 3 grands principes :

1/ Authenticité du document

C’est justifier de l’identité du document et des attributs qui le caractérise, pour prouver qu’il est bien ce qu’il est censé être. Et notamment : qui a créé le document ? Quand ? Que contient-il ? L’archivage à valeur probante garantira l’authenticité grâce à l’horodatage et le scellement des documents avant archivage et de manière optionnelle, la signature électronique.

2/ Intégrité des documents

C’est assurer que le document ou les données n’ont été d’aucune manière altérées, modifiées ou dénaturées depuis leur création et leur versement dans le système.

L’archivage à valeur probante le garantira en :

- Stockant des données figées (par exemple fichiers FEC, comptabilités clôturées), signées électroniquement ou scellées;

- Utilisant des technologies de stockage dédiées dites « non réinscriptible » (via la technique de chaînage notamment);

- Assurant la confidentialité et en mettant en place des procédures de gestion des accès (authentification forte);

- Assurant la traçabilité des consultations et l’historique de toute action.

3/ Intelligibilité des documents

C’est garantir leur lecture dans le temps, et notamment par l’administration ou la justice lors de leur restitution ultérieure.

L’archivage à valeur probante garantira l’intelligibilité en utilisant des formats standards pour permettant cette lisibilité dans le temps : TIFF, PDF/A

Un document « Microsoft Word » est par exemple un format « propriétaire » ; il devra être converti, mais attention, si le document doit être « converti », la signature devra être apposée après la conversion, au risque de ne pas être valide. Une modification de format ultérieure « casserait » la signature. Une fois le processus finalisé les documents archivés à des fins probatoires ne pourront être modifiés. Il est donc essentiel que ceux-ci soient conformes aux obligations légales au moment où les données ou les fichiers sont scellés ! D’où l’importance de contrôles de conformité en « amont » de la chaîne d’archivage.

VPN sécurisé avec une double authentification (2FA).

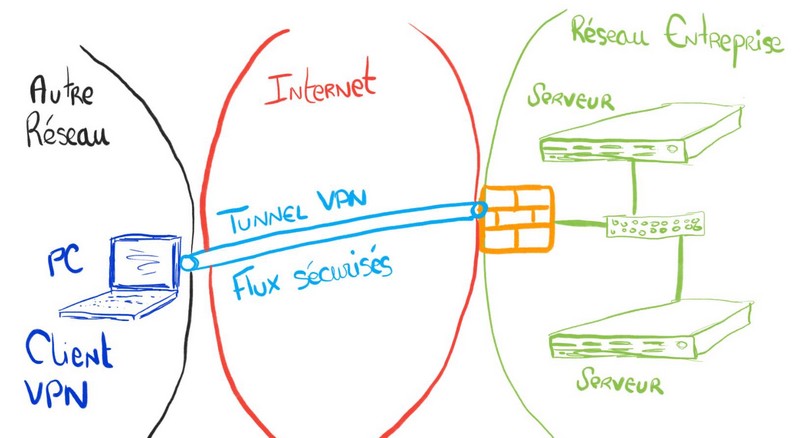

Si le contenu qui transite dans un VPN est sécurisé, il n’en reste pas moins un accès distant, donc une porte d’entrée sur le système d’informations de l’entreprise. C’est le cas par exemple dans le cadre aujourd’hui largement répandu du télétravail.

Il serait donc intéressant de sécuriser/conditionner l’accès à ce VPN avec une double authentification (2FA)

Virtual Private Network (VPN) pour l'Internet.

Nous réalisons l’installation et le paramétrage du VPN sélectionner.

Virtual Private Network (VPN) entre différents locaux.

Cas de figure, l’entreprise a deux locaux distants avec des matériels informatique quelle souhaite voire communiquer en toute sécurité.

Il ne faudra pas utiliser l’Internet version grand public, mais installer sur l’Internet un « tuyau » privé dans lequel les échanges de données transiterons chiffrer.

Une étude de situation permet d’évaluer le besoins et le système approprié a mettre en place.